Det er ikke sikkert du kender til e-mail spoofing … Ved du, hvordan det virker, og hvordan du undgår det?

Læs med her og bliv klogere på de forskellige angreb, og dine muligheder for at beskytte virksomheden.

Af Mads Skov Hansen, Systemkonsulent, JCD A/S

Artiklen er oprindeligt bragt på LinkedIN

Flere af vores kunder har oplevet, at deres firma- og domænenavn bliver misbrugt til udsendelse af falske e-mail.

Mailen ser ægte ud og beder eksempelvis kunder og leverandører om at indbetale et beløb til andre bankkonti end normalt. Den type svindel er meget udbredt, og kvaliteten af svindlen kan være så høj, at selv vakse medarbejdere hopper på den!

Denne type af svindel kaldes ”spoofing” eller ”CFO spoofing”, fordi svindlerne ofte udgiver sig for at være virksomhedens økonomichef eller lignende.

Det sker, fordi e-mails grundlæggende er meget nemme at forfalske.

Kvaliteten varierer meget

Ofte kræver det kun et enkelt blik på mailen for at se, at det er svindel. F.eks. kan afsenderadressen være en tilfældig Gmail konto, sproget kan være dårligt osv.

Her hjælper almindelige mail-/spamfiltre meget, men der kan komme falske mails igennem. Det er svært at gøre noget ved.

Andre gange har afsender gjort meget ud af at forfalske en e-mail. De kan have haft en ægte e-mail og kopieret navne, grafik, skrifttype osv. Vi har endda set, at svindlerne har købt domæner til målrettet indsats.

En virksomhed kunne f.eks. have domænet ”firmanavn.dk”. Hackerne vil kunne sende mails fra ”firma-navn.dk” eller ”firmanavn.com”. Så er vi altså ikke i hænderne på drengestreger eller robot-software, men kriminelle, der gerne ”investerer” i et domæne i forhåbning om et udbytte på mange tusinde kroner, hvis de er heldige. Og det er de ofte. Ellers ville de ikke blive ved.

Det er også muligt at angive en falsk afsenderadresse på sin mail, mens mailen i virkeligheden har en anden svar-adresse. Man ser altså en korrekt firmanavn.dk-adresse, indtil man trykker ”Besvar” i Outlook. Det vågne øje vil opdage, at der står en falsk adresse i modtagerfeltet … men måske lægger man ikke mærke til det …

Måske lægges der slet ikke op til en besvarelse, men blot en bank-indbetaling. Den type svindel kommer vi tilbage til om lidt, for den er der tekniske modsvar til.

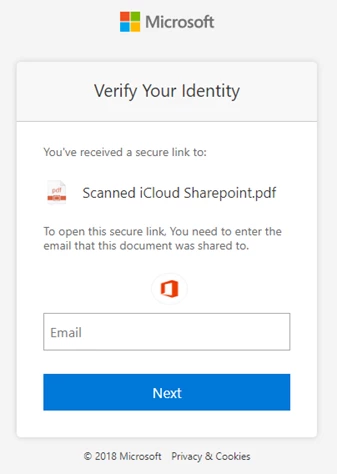

Endelig er der den helt grimme e-mail svindel, hvor de kriminelle har fået fat i medarbejderens adgangskode. De har måske lokket et login ud af medarbejderen, som i eksemplet nedenfor. Derefter kan de via webmail udgive sig for at være fra virksomheden. Vi skal hilse og sige fra dem, der har oplevet det, at det er ubehageligt! … at vide at en anden har læst og sendt mail fra sin egen postkasse. Alverdens spam-filtre hjælper ikke her!

Hvad kan vi gøre ved misbrug af domænenavn?

Der hvor vi hos JCD A/S ofte bliver bedt om at hjælpe, er hvor kunden er træt af, at hackerne sender mails i virksomhedens navn – sender fra ”firmanavn.dk”; virksomhedens domæne.

Der er tre mekanismer, der kan bruges til at modvirke den type svindel: SPF, DKIM og DMARC.

Alt sammen oprettes i DNS serverne for domænet, og fortæller modtagere af e-mail fra virksomhedens domæne, hvilke kriterier e-mail skal bedømmes ud fra, og hvad modtager-server skal gøre, hvis en e-mail falder udenfor de kriterier – typisk at afvise mailen.

SPF er den mest udbredte. SPF fortæller hvor e-mailen må komme fra (navne og adresser på afsender-servere). Det kan sjældent stå alene, men det er en vigtig brik.

DKIM lægger en kode ind i mailens header; en kode der kun passer med en nøgle, der står i DNS.

Det bliver hurtigt lidt teknisk, men modtager-servere kan bruge dette til at validere e-mailen med det domæne, den påstår at komme fra.

DMARC opstiller regler for hvad modtager-server skal gøre med mail, der fejler valideringen.

Virker det?

Helt sikkert! Den seneste kunde der opgraderede fra kun at benytte SPF til at benytte alle tre mekanismer oplevede, at deres kunder ikke blev plaget med vellignende falske mail ”fra dem” længere.

De stædige svindlere begyndte at sende fra tilfældige afsenderdomæner, hvilket er nemmere at gennemskue, og ikke provokerer i samme grad.

Der var også forsøg på at franarre medarbejderne deres kode; phishing angreb. Men heldigvis er kunden her et skridt foran. Medarbejderne er godt informerede og passer på. Og skulle det ske, at der ryger en kode ud af huset, har virksomheden allerede et godt forsvar på plads: MFA!

Hvad er nu MFA??

Dette skriv er allerede tungt på forkortelser af tekniske begreber, men MFA har mange nok hørt om: Multi Factor Authentication - også kaldet 2-faktor godkendelse. Alle kender NemID, der er et eksempel på MFA.

Kort fortalt er det ikke nok at kende en e-mailadresse og en adgangskode. Der er en faktor mere.

Oftest en mobiltelefon app, som skal bruges ved login fra steder man ikke normalt logger ind fra – eller altid, afhængig af temperament. Har du MFA på plads, kan du endda tillade dig at tage det lidt roligt med skift af adgangskode. Mange med MFA nøjes med at skifte kode en gang årligt. Blot man bruger fornuftige koder!

Sådan kommer du i gang

Kontakt JCD og få klarlagt hvor langt din virksomhed allerede er, og hvad der mangler for at komme i mål … og dermed gøre livet surt for svindlerne!

JCDs tekniske specialister kan hurtigt afklare status og muligheder … og estimere hvad der skal gøres.

Oftest skal der slet ikke tilkøbes produkter, men blot laves den rette opsætning!

Af Mads Skov Hansen, Systemkonsulent, JCD A/S